2022年5月1日—进行SHA1SHAttered攻击需要9,223,372,036,854,775,808≈263-approx2^63}≈263次SHA1运算。采用单CPU需要6500年,采用单GPU需要110年。,2017年2月24日—當加密雜湊函數不夠安全時,就可能遭到「碰撞攻擊」。「碰撞」就是指兩個不同的檔案得出相同雜湊值,...

九百萬兆次演算實現碰撞!Google 攻破了最重要的加密技術

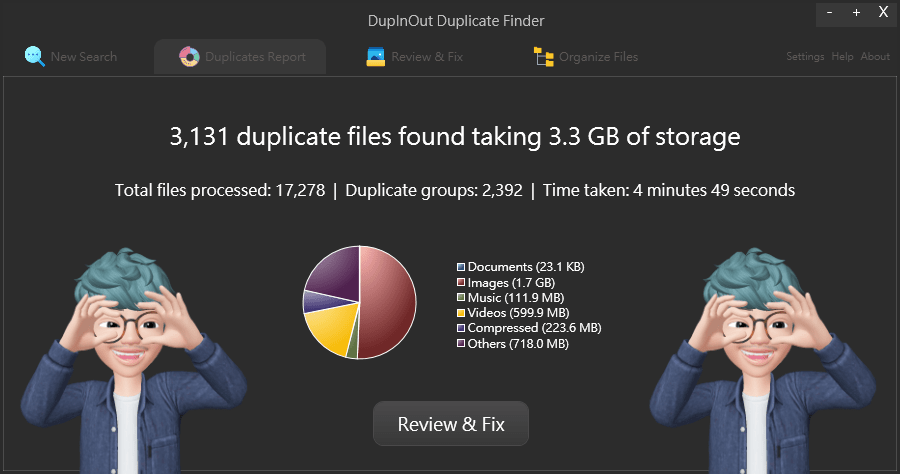

- 重複檔案搜尋推薦

- MD5碰撞 機率

- SHA-1碰撞

- ccleaner重複檔案

- RFC 1321

- MD5 重複

- 重複檔案2019

- SHA-1 反 解

- 重複檔案推薦

- SHA-1碰撞

- HashClash

- MD5 重複

- alldup教學

- clonespy

- duplicate cleaner免安裝

Google的研究人員剛剛創造了電腦加密學在2017年的第一個里程碑:他們攻破了SHA-1安全加密演算法。

** 本站引用參考文章部分資訊,基於少量部分引用原則,為了避免造成過多外部連結,保留參考來源資訊而不直接連結,也請見諒 **